Где хранятся пароли от учетных записей Windows 7?

Хранение и шифрование паролей Microsoft Windows

Про взлом паролей windows было написано немало статей, но все они сводились к использованию какого-либо софта, либо поверхностно описывали способы шифрования LM и NT, и совсем поверхностно описывали syskey. Я попытаюсь исправить этот неодостаток, описав все подробности о том где находятся пароли, в каком виде, и как их преобразует утилита syskey.

Существует 2 возможности получения пароля — через реестр, или получив прямой доступ к файлам-кустам реестра. В любом случае нужны будут либо привелегии пользователя SYSTEM, либо хищение заветных файлов, например, загрузившись из другой ОС. Здесь я не буду описывать возможности получения доступа, но в целях исследования нагляднее будет выбрать первый вариант, это позволит не заострять внимание на структуре куста реестра. А запуститься от системы нам поможет утилита psExec от sysinternals. Конечно, для этих целей можно использовать уязвимости windows, но статья не об этом.

V-блок

Windows до версии Vista по умолчанию хранила пароль в двух разных хэшах — LM и NT. В висте и выше LM-хэш не хранится. Для начала посмотрим где искать эти хэши, а потом разберемся что из себя они представляют.

Пароли пользователей, а так же много другой полезной информации хранится в реестре по адресу HKLMSAMSAMDomainsAccountusers[RID]V

, известном как V-блок. Раздел SAM находится в соответствующем файле c:WindowsSystem32configSAM. RID — уникальный идентификатор пользователя, его можно узнать, например заглянув в ветку HKLMSAMSAMDomainsAccountusersnames (параметр Default, поле — тип параметра). Например, RID учетной записи «Администратор» всегда 500 (0x1F4), а пользователя «Гость» — 501 (0x1f5). Доступ к разделу SAM по умолчанию возможен только пользователю SYSTEM, но если очень хочется посмотреть — запускаем regedit c правами системы:

PsExec.exe -s -i -d regedit.

Чтобы наблюдать V-блок в удобном виде можно, например, экспортировать его в текстовый файл (File-Export в Regedit).

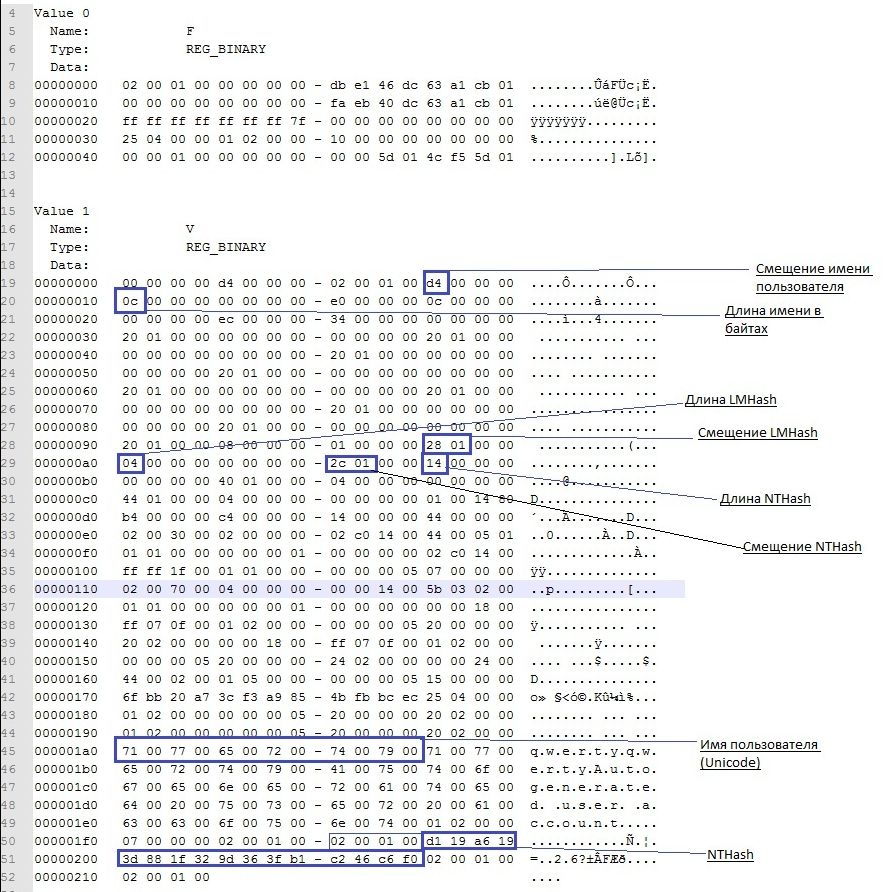

Вот что мы там увидим:

От 0x0 до 0xCC располагаются адреса всех данных, которые находятся в V-блоке, их размеры и некоторая дополнительная информация о данных. Чтобы получить реальный адрес надо к тому адресу, что найдем прибавить 0xCC. Адреса и размеры хранятся по принципу BIG ENDIAN, т.е понадобится инвертировать байты. На каждый параметр отводится по 4 байта, но фактически все параметры умещаются в одном-двух байтах. Вот где искать:

Адрес имени пользователя — 0xС

Длина имени пользователя — 0x10

Адрес LM-хэша — 0x9с

Длина LM-хэша — 0xa0

Адрес NT-хэша — 0xa8

длина NT-хэша — 0xac

В данном случае имя пользователя найдется по смещению 0xd4 + 0xcc и его длина будет 0xc байт.

NT-хэш будет располагаться по смещению 0x12c + 0xcc и его размер (всегда один и тот же) = 0x14.

Еще одна деталь, касающаяся хранения паролей — как к NT- так и к LM-хэшу всегда добавляются спереди 4 байта, назначение которых для меня загадка. Причем 4байта будут присутствовать даже если пароль отключен. В данном случае видно, что длина LM хэша =4 и если посмотреть на его адрес, можно эти 4 байта увидеть несмотря на то что никакого LM-хэша нет.

Поэтому при поиске смещений хэшей смело прибавляем 4 байта к адресу, а при учете размеров — вычитаем. Если удобнее читать код — вот примерно так будет выглядеть поиск адресов с учетом инверсии, лишних четырех байтов и прибавления стартового смещения 0xcc (код C#)

int lmhashOffset = userVblock[0x9c] + userVblock[0x9d] * 0x100 + 4 + 0xcc;

int nthashOffset = userVblock[0xa8] + userVblock[0xa9] * 0x100 + 4 + 0xcc;

int lmhashSize = userVblock[0xa0] + userVblock[0xa1] * 0x100 — 4;

int nthashSize = userVblock[0xac] + userVblock[0xad] * 0x100 — 4;

int usernameOffset = userVblock[0xc] + userVblock[0xd] * 0x100 + 0xcc;

int usernameLen = userVblock[0x10] + userVblock[0x1a] * 0x100;

userVblock — значение HKLMSAMSAMDomainsAccountusers\V в виде массива байт.

Еще про V-блок можно почитать тут.

Алгоритмы

Теперь разберемся в алгоритмах шифрования.

Формирование NT-хэша:

1. Пароль пользователя преобразуется в Unicode-строку.

2. Генерируется MD4-хэш на основе данной строки.

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

Формирование LM-хэша:

1. Пароль пользователя преобразуется в верхний регистр и дополняется нулями до длины 14 байт.

2. Полученная строка делится на две половинки по 7 байт и каждая из них по отдельности шифруется алгоритмом DES. В итоге получаем хэш длиной 16 байт (состоящий из двух независимых половинок длиной по 8 байт).

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

4. В windows 2000 и выше оба полученых хэша дополнительно шифруются алоритмом RC4 с помощью ключа, известного как «системный ключ» или bootkey, сгенерированого утилитой syskey, и шифруются довольно хитрым образом.

Рассмотрим общую последовательность действий для получения исходного пароля и каждый шаг в отдельности

1. Получаем bootkey, генерируем на его основе ключи для RC4, расшифровываем хэши с помощью RC4

2. Получаем ключи для DES из RID’ов пользователей, расшифровываем хэши DES’ом

3. Полученые хэши атакуем перебором.

Bootkey

Системный ключ (bootkey) разбит на 4 части и лежит в следующих разделах реестра:

HKLMSystemCurrentControlSetControlLsaJD

HKLMSystemCurrentControlSetControlLsaSkew1

HKLMSystemCurrentControlSetControlLsaGBG

HKLMSystemCurrentControlSetControlLsaData

Раздел system находится в файле c:WindowsSystem32configsystem

Следует отметить, что раздел CurrentControlSet является ссылкой на один из разделов controlset и создается в момент загрузки системы. Это значит что не получится его найти в файле system, если система неактивна. Если вы решили искать ключ в файле — необходимо узнать значение ContolSet по умолчанию в HKLMSYSTEMSelectdefault.

например если HKLMSYSTEMSelectdefault = 1 — вместо HKLMSystemCurrentControlSet ищем в HKLMSystemcontrolset001

У каждого ключа реестра есть некий скрытый атрибут, известный как «class». Regedit его так просто не покажет, однако его можно увидеть, например, если экспортировать эти ключи реестра в текстовые файлы. В winapi для получения этого атрибута есть функция RegQueryInfoKey.

Фрагменты хранятся в строковом представлении шестнадцатеричных чисел, причем по принципу BIG ENDIAN (т.е не строка задом наперед, а число).

Например мы обнаружили вот такие записи:

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaJD

Class Name: 46003cdb = <0xdb,0x3c,0x00,0x46>

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaSkew1

Class Name: e0387d24 = <0x24,0x7d,0x38,0xe0>

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaGBG

Class Name: 4d183449 = <0x49,0x34,0x18,0x4d>

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaData

Class Name: 0419ed03 =

Собраный из четырех частей ключ будет массивом байт:

Далее элементы этого массива переставляются на основе некоторого константного массива p

key[i] = scrambled_key[p[i]];

В нашем примере получится массив:

этот массив и есть так называемый bootkey. Только в шифровании паролей будет учавствовать не он а некий хэш на основе bootkey, фрагментов f-блока и некоторых констант. Назовем его Hashed bootkey.

Hashed bootkey

для получения Hashed bootkey нам понадобятся 2 строковые константы (ASCII):

string aqwerty = «!@#$%^&*()qwertyUIOPAzxcvbnmQQQQQQQQQQQQ)(*@&%�»;

string anum = «0123456789012345678901234567890123456789�»;

Также понадобится F-блок пользователя (HKLMSAMSAMDomainsAccountusers\F), а именно его 16 байт: F[0x70:0x80]

На основе этих значений, склееных в один большой массив формируем MD5 хэш, который будет являться ключем для шифрования RC4

rc4_key = MD5(F[0x70:0x80] + aqwerty + bootkey + anum).

Последним шагом для получения hashed bootkey будет rc4 шифрование( или дешифрование — в rc4 это одна и та же функция) полученым ключем фрагмента F-блока F[0x80:0xA0];

Hashed bootkey у нас в руках, осталось научиться с ним правильно обращаться.

Дешифруем пароли с помощью Hashed Bootkey

для паролей LM и NT нам понадобятся еще 2 строковые константы —

string almpassword = «LMPASSWORD»;

string antpassword = «NTPASSWORD»;

а так же RID пользователя в виде 4х байт (дополненый нулями) и первая половина Hashed Bootkey (hashedBootkey[0x0:0x10]);

Все это склеивается в один массив байт и считается MD5 по правилам:

rc4_key_lm = MD5(hbootkey[0x0:0x10] +RID + almpassword);

rc4_key_nt = MD5(hbootkey[0x0:0x10] +RID + antpassword);

полученый md5 хэш — ключ для rc4, которым зашифрованы LM и NT хэши в V-блоке пользователя

userLMpass = RC4(rc4_key_lm,userSyskeyLMpass);

userNTpass = RC4(rc4_key_lm,userSyskeyNTpass);

На этом этапе мы получили пароли пользователя в том виде в каком они хранились бы без шифрования syskey, можно сказать, что самое сложное позади. Переходим к следующему шагу

На основе четырех байт RID’а пользователя с помощью некоторых перестановок и побитовых операций создаем 2 ключа DES. Вот функции, которые осуществляют обфускацию (С#):

private byte[] str_to_key(byte[] str) <

byte[] key = new byte[8];

key[0] = (byte)(str[0] >> 1);

key[1] = (byte)(((str[0] & 0x01) > 2));

key[2] = (byte)(((str[1] & 0x03) > 3));

key[3] = (byte)(((str[2] & 0x07) > 4));

key[4] = (byte)(((str[3] & 0x0F) > 5));

key[5] = (byte)(((str[4] & 0x1F) > 6));

key[6] = (byte)(((str[5] & 0x3F) > 7));

key[7] = (byte)(str[6] & 0x7F);

for (int i = 0; i

Ну здесь особо комментировать нечего, кроме функции des_set_odd_parity(ref key) — это одна из функций библиотеки openssl, задача которой добавить некоторые «биты нечетности», используется для повышения стойкости ключа к атакам.

Далее разбиваем NT (или LM) хэш на 2 части по 8 байт и дешифруем DES’ом -одна половина зашифрована ключем сформированым функцией sid_to_key1, вторая — sid_to_key2.

obfskey_l = userNTpass[0x0:0x7]

obfskey_r = userNTpass[0x8:0xF]

byte[] deskey1 = sid_to_key1(RID);

byte[] deskey2 = sid_to_key2(RID);

byte[] md4hash_l = DES(obfskey_l, deskey1);

byte[] md4hash_r = DES(obfskey_r, deskey2);

После склеивания двух половин мы получим md4 хэш -в случае NT, или LanMan (DES) — в случае LM. Полученый хэш полностью готов к атаке перебором.

Кстати, md4 Хэш от пустого пароля — 31d6cfe0d16ae931b73c59d7e0c089c0

Исследование проведено на основе исходного кода ophcrack-3.3.1, а так же статьи Push the Red Button:SysKey and the SAM

Где хранятся пароли в Windows 7

Пожалуй, сегодня каждый пользователь сталкивался с проблемой, когда пароль к какому-либо аккаунту или сервису, созданный ранее, был им забыт. Всегда, конечно, присутствует возможность его восстановления, однако иногда, когда пароль был ранее сохранен и отображается пользователю «спрятанным» за точками или звездочками, существует и другая возможность его просмотра. Об этом мы сегодня и поговорим.

Где хранятся сетевые пароли в Windows 7

Для начала предлагаем разобраться с местом, где можно просмотреть актуальные сетевые пароли, которые зачастую используются пользователями, находящимися в локальной сети с другими компьютерами. Именно эти данные позволяют автоматически авторизоваться в общих папках, хранящихся на других компьютерах или серверах. Кроме того, в разделе сетевых паролей находятся и данные для авторизации в интерфейсе удаленных рабочих столов.

Найти месторасположения данных паролей достаточно просто:

- Нажмите на «Пуск».

- Перейдите в раздел «Панель управления».

- Из доступных в меню разделов выберите пункт «Учетные записи пользователей и семейная безопасность».

- Переместитесь в раздел «Диспетчер учетных данных».

- Ознакомьтесь с учетными данными для «залогиненных» удаленных устройств и серверов.

В данном меню в интерфейсе Windows 7 пользователям предоставляется возможность изменения и просмотра данных для удаленного входа.

Если же вы желаете узнать, где хранится пароль администратора и пользователей в Windows 7, то ответ на данный вопрос предельно прост – в реестре операционной системы. Однако если говорить о том, чтобы достать эти данные и просмотреть их, то такая возможность для абсолютного большинства юсеров будет недоступной.

Объяснить это можно тем, что разработчики из Microsoft серьезно потрудились над защитой и шифрованием в системе, чтобы пароли нельзя было достать «голыми руками». Даже при использовании специального софта просмотреть данную информацию будет достаточно сложно.

Если перед вами стоит задача изменения пароля администратора компьютера, который вы не знаете, реализовать её можно только с использованием дополнительного ПО в виде Live CD, загружая компьютер с предустановленной на диск системы с оболочкой для произведения системных конфигураций.

В свою очередь, если вы являетесь администратором компьютера, изменить пароли пользователей можно следующим образом:

- Нажмите на ярлык «Компьютер» правой кнопкой мыши, чтобы вызвать контекстное меню проводника.

- Выберите параметр «Управление».

- Перейдите в раздел «Локальные пользователи и группы», после чего сразу выберите папку «Пользователи».

Следующий вопрос, который также систематически возникает у современных пользователей ПК под управлением операционных систем семейства Windows, касается восстановления пароля от Skype. Зачастую пароль сохраняется на компьютере, и спустя какое-то время, это может быть через день, а может быть – через год, у пользователя появляется необходимость перенесения или установки мессенджера на другом компьютере или гаджете. Разумеется, пароль уже давно был забыт, а на компьютере он надежно скрыт за звездочками. К сожалению, а может и к счастью, разработчики из Microsoft также хорошо поработали и над безопасностью своего мессенджера, в котором узнать пароль не так просто, даже если он сохранен в системе.

Идеальным способом получения данных о пароле в данной ситуации является инициирование процедуры его восстановления. Производится данная процедура так:

Разлогиньтесь в Скайпе (выйдите из ПО).

Пароли в браузерах на Windows 7

Последний вопрос, который мы хотели сегодня рассмотреть, касается того, где хранятся пароли в «Опере», «Хроме» и «Мозиле» на Windows 7. Это наиболее популярные сегодня веб-браузеры, повсеместно используемые пользователями. Именно поэтому вопрос восстановления и просмотра паролей к различным веб-сервисам является таким актуальным.

Если говорить о браузере от Google, о Chrome, то здесь просмотреть данные обо всех сохраненных паролях очень просто. Для этого следуйте такой инструкции:

- Зайдите в настройки браузера.

- Спуститесь по списку настроек вниз до пункта «Показать дополнительные настройки» и нажмите на него.

- Найдите подкатегорию «Пароли и формы» и нажмите на кнопку «Настроить», находящуюся рядом с предложением о сохранении паролей.

- Перед вами откроется список интернет-ресурсов и сохраненных для них учетных данных. Все, что вам требуется – это найти интересующий вас сайт и нажать на кнопку «Показать» в окошке пароля к нему.

Если же вас интересует, где хранятся пароли в «Мозиле» на Windows 7, то здесь инструкция по их поиску выглядит примерно аналогично. С целью получения актуальной информации необходимо выполнить перечень следующих действий:

- Зайдите в настройки браузера, нажав соответствующую кнопку в интерфейсе домашней начальной страницы Firefox.

- Переместитесь в раздел «Защита».

- Нажмите на кнопку «Сохраненные логины».

- Нажмите на кнопку «Отобразить пароли».

- Подтвердите ваши намерения, нажав на кнопку «Да».

- Поле с паролями появится в окне рядом с логинами к каждому из интернет-сервисов.

Нам осталось узнать только то, где хранятся пароли в «Опере» на Windows 7. Для просмотра информации о сохраненных авторизационных данных в этом веб-браузере, необходимо выполнить следующие действий:

- Кликните на ярлык «Опера» в верхней части интерфейса браузера.

- В отобразившемся меню найдите подпункт «Настройки» и нажмите на него.

- В меню настроек найдите и кликните на пункт «Безопасность».

- Нажмите на кнопку «Управление сохраненными паролями».

- Вы увидите аналогичное меню, которое было отображено в браузере Google Chrome. В нем можно будет найти соответствующий веб-ресурс и просмотреть пароль для него, нажав на кнопку «Показать».

Это была вся информация о том, где хранятся пароли в Windows 7. Мы же советуем вам никогда не забывать авторизационные данные и использовать только надежные коды доступа к системе и веб-ресурсам.

Где хранятся пароли в Windows 7?

Они хранятся для каждого пользователя в C: users username AppData Roaming Microsoft credentials, а также в C: users username AppData Roaming Microsoft Vault. Поскольку он находится в каталоге пользователя, можно с уверенностью сказать, что только пользователь и администраторы компьютера / домена имеют к нему доступ.

Как мне найти сохраненные пароли на моем компьютере с Windows 7?

Где хранятся пароли в Windows 7?

- Перейдите в меню «Пуск».

- Щелкните на панели управления.

- Перейдите в Учетные записи пользователей.

- Слева нажмите Управление паролями к сети.

- Здесь вы должны найти свои учетные данные!

Где я могу найти свои сохраненные пароли?

Просмотр, удаление или экспорт паролей

- На телефоне или планшете Android откройте приложение Chrome.

- Справа от адресной строки нажмите «Еще».

- Коснитесь Настройки. Пароли.

- Просмотр, удаление или экспорт пароля: См.: Нажмите Просмотр и управление сохраненными паролями на странице passwords.google.com. Удалить: коснитесь пароля, который хотите удалить.

Как найти сохраненные пароли в Windows?

Как найти сохраненные пароли в Windows 10?

- Нажмите Win + R, чтобы открыть Выполнить.

- Введите inetcpl. cpl, а затем нажмите кнопку ОК.

- Перейдите на вкладку Content.

- В разделе «Автозаполнение» нажмите «Настройки».

- Щелкните Управление паролями. После этого откроется диспетчер учетных данных, где вы сможете просмотреть сохраненные пароли.

Как я могу увидеть все пароли, используемые на моем компьютере?

Перейдите на вкладку «Безопасность» и нажмите кнопку «Сохраненные пароли». Вы увидите список адресов веб-сайтов и имен пользователей. Нажмите кнопку Показать пароли, чтобы увидеть свои пароли. Представьте, если бы этот список достал шпион.

Как мне найти свое имя пользователя и пароль для Windows 7?

Другой способ определить свое имя пользователя — открыть меню «Пуск», ввести «учетную запись пользователя» в поле поиска и нажать Enter: Windows 7 откроет панель управления с автоматически выбранным текущим именем пользователя и его профилем пользователя (администратор, стандартный пользователь, гостевая учетная запись).

Как мне найти свой пароль беспроводной сети в Windows 7?

Щелкните правой кнопкой мыши Беспроводное сетевое соединение (для Windows 7) или Wi-Fi (для Windows 8/10), перейдите в Состояние. Щелкните Свойства беспроводной сети — Безопасность, установите флажок Показывать символы. Теперь вы увидите ключ безопасности сети.

Вы можете показать мне все мои сохраненные пароли?

Чтобы просмотреть сохраненные пароли, перейдите на passwords.google.com. Там вы найдете список учетных записей с сохраненными паролями. Примечание. Если вы используете кодовую фразу для синхронизации, вы не сможете увидеть свои пароли на этой странице, но вы сможете увидеть свои пароли в настройках Chrome.

Где мои пароли хранятся в Chrome?

Коснитесь трех точек в правом верхнем углу приложения Chrome. Коснитесь Настройки. Выберите пароли. Появится список сохраненных паролей с указанием соответствующего веб-сайта и имени пользователя.

Могу я увидеть свой пароль?

Выберите «Настройки» в нижней части всплывающего меню. Найдите и нажмите «Пароли» на полпути вниз по списку. В меню паролей вы можете просмотреть все сохраненные пароли. … Ваш пароль теперь должен отображаться в виде обычного текста.

Как я могу найти свои старые пароли?

- Перейдите к кнопке меню Chrome (вверху справа) и выберите Настройки.

- В разделе Автозаполнение выберите Пароли. В этом меню вы можете увидеть все ваши сохраненные пароли. Чтобы просмотреть пароль, нажмите кнопку «Показать пароль» (изображение глазного яблока). Вам нужно будет ввести пароль вашего компьютера.

Как пароли хранятся на вашем персональном компьютере?

Как хранятся пароли. Все современные безопасные компьютерные системы хранят пароли пользователей в зашифрованном виде. Каждый раз, когда пользователь входит в систему, введенный пароль сначала шифруется, а затем сравнивается с сохраненным шифрованием пароля, связанного с именем пользователя для входа.

Где хранятся пароли от учетных записей Windows 7?

Данные учетной записи Windows хранятся в кусте реестра SAM . Он хранит пароли, используя односторонний хэш (либо LM Hash, который является старым и слабым, либо NTLM, который является новым и более сильным). Файл куста SAM находится по адресу %WinDir%system32configsam .

Где хранятся пароли учетных записей в Windows XP?

Пароли ото всех учетных записей Windows XP хранит в специальном многоуровнево зашифрованном файле SAM, расположенном в каталоге «system32config». Заполучить их обычным методом не получится, так как в документе хранятся только их хэши.

Где в Windows хранятся пароли от сайтов?

Для просмотра сохраненных паролей придется в Windows зайти в Панель управления > Диспетчер учётных данных > Учётные данные для Интернета. Здесь хранятся все сохраненные пароли для Edge и Internet Explorer. Нажмите на ссылку Показать рядом с паролем и введите во всплывающем окне ваш пароль от учетной записи Windows.

Где хранятся сохраненные пароли?

Как сохраняются и синхронизируются пароли

Если синхронизация отключена, пароли сохраняются только в браузере Chrome на вашем компьютере. Управлять паролями, сохраненными в аккаунте Google, можно на странице passwords.google.com.

Где хранятся пароли пользователей в Linux?

Как и раньше, есть файл /etc/passwd с данными о пользователях. Однако, вместо паролей ставится символ “x”, а пароли хранятся отдельно в файле « /etc/shadow», в котором хранятся зашифрованные пароли и некоторая дополнительная информация о паролях.

Как узнать пароль в диспетчере учетных данных?

В окне поиска Windows 10 мы вводим термин учетные данные и выбираем опцию Диспетчер учетных данных. Заходим в панель управления и выбираем опцию Все элементы панели управления. Там мы нажимаем на Диспетчер учетных данных. Относится ко всем паролям, хранящимся в навигации с помощью Internet Explorer или Microsoft Edge.

Где хранятся пароли пользователей в Windows 10?

Обычные учетные записи, содержащие имя пользователя, его пароль и другую служебную информацию, хранятся в реестре Windows NT, а именно файле SAM (от англ. Security Account Manager). Этот файл находится на жестком диске в каталоге %windows%/system32/config.

Где хранятся пароли от сайтов?

Начну с того — где хранится файл с паролями. Этот файл — «Login Data» в папке «C:UsersSomeUserAppDataLocalGoogleChromeUser DataDefault». Это база данных SQLite.

Как посмотреть пароли от сайтов?

Как посмотреть, удалить или экспортировать пароли

- Откройте браузер Chrome на компьютере.

- В правом верхнем углу экрана нажмите на изображение профиля «Пароли» .

- Выполните нужное действие: Просмотр. Справа от адреса сайта нажмите на значок «Показать пароль» . При необходимости введите пароль от компьютера. Удаление.

Где посмотреть пароли от аккаунтов?

Чтобы посмотреть пароли, откройте страницу passwords.google.com. Там вы найдете список аккаунтов с сохраненными паролями. Примечание. Если вы используете для синхронизации кодовую фразу, вы не сможете просматривать пароли на этой странице, но увидите их в настройках Chrome.

Где хранятся пароли в Google Chrome?

Пароли Хром хранятся в папке:

- Windows XP. C:Documents And SettingsSpysoftnetLocal SettingsApplication DataGoogleChrome(если имеется папка User Data, то User DataDefault

- Windows Vista. C:UsersSpysoftnetAppDataLocalGoogleChromeUser DataDefault.

- Windows 7. …

- Windows 8. …

- Windows 10.

- Mac OS X. …

- Linux. …

- Chrome OS.

Где хранятся пароли приложений на Андроиде?

Операционная система Android хранит пароли в подпапке data/system/accounts. db в открытом виде. С помощью правильных утилит можно быстро в телефоне посмотреть пароли на Андроид. Узнать, как посмотреть пароли на Android, поможет Root Manager – утилита для поиска баз данных.

Где хранятся пароли на Samsung?

Где хранятся пароли на «Андроиде»

Запустите приложение «Настройки», в нём перейдите в раздел «Google», нажмите на «Аккаунт Google»; Прокрутите верхнюю часть экрана в правую сторону, выберите «Безопасность»; Откройте раздел «Вход на другие сайты», переключите параметр «Предлагать сохранение паролей».

Как узнать пароль root в Linux?

Загрузившись (клавиша F10 ), надо примонтировать корневой раздел на запись. Затем аналогично меняете пароль утилитой passwd. А потом перезагружаете компьютер командой reboot -f . Пароль будет изменён.

Как узнать пароль от учетной записи Ubuntu?

Чтобы сбросить пароль, нам нужно во время загрузки компьютера зайти в режим восстановления (Recovery Mode) через меню загрузчика GRUB. Если у вас не отображается меню GRUB, то после включения компьютера удерживайте клавишу «Shift». У вас должно появится подобное меню.

Как скопировать файл в Linux?

Для копирования файлов в Linux через терминал используется команда «cp» (от англ. «copy»). Команда «cp» представляет собой утилиту командной строки для копирования файлов и каталогов. Она поддерживает перемещение одного или нескольких файлов или папок с параметрами для создания резервных копий и сохранения атрибутов.

Как узнать пароль от учетки администратора в системе Windows 7

С помощью учетной записи администратора можно вносить важные изменения в систему: устанавливать программы, настраивать безопасность и подобное. По умолчанию учетки гостя и простого пользователя такими привилегиями не обладают. Чтобы запретить несанкционированный вход и нежелательные изменения, многие защищают учетную запись администратора паролем.

С помощью учетной записи администратора можно вносить важные изменения в систему: устанавливать программы, настраивать безопасность и подобное. По умолчанию учетки гостя и простого пользователя такими привилегиями не обладают. Чтобы запретить несанкционированный вход и нежелательные изменения, многие защищают учетную запись администратора паролем.

В Windows 7 есть возможность создавать учетки пользователей с правами администратора. Кроме того, в системе по умолчанию существует встроенный администратор, который не отражается в окне приветствия и с его помощью обычно решают какие-нибудь специфичные проблемы. Но, к этой записи пароль не требуется.

- Как узнать без сброса

- Сброс пароля администратора Windows 7

- Дискета сброса

- Альтернативные способы

Как узнать без сброса

Увы, с помощью стандартных средств Windows 7 узнать пароль от учетной записи администратора невозможно. По умолчанию они хранятся в зашифрованных файлах SAM. И если вы забыли пароль, то придется воспользоваться сторонними программами. Но с их помощью можно узнать не слишком сложный пароль, который содержит латинские буквы и цифры. Одна из популярных – это SAMinside. Ее преимущества – это русскоязычный и понятный интерфейс.

Если у вас нет доступа к системе, ход действий такой:

- скачайте и установите Live CD Windows XP на флешку – она станет загрузочной;

- туда же установите программу для взлома;

- загрузите систему с Live CD Windows XP;

- запустите программу SAMinside;

- экспортируйте файлы SAM и System (в них содержится необходимая информация) из реестра – для этого нажимаем Открыть — С:WindowsSystem32config.

- Далее остается расшифровать SAM файлы и возможно в них окажется искомое значение.

Стоит отметить, что любая программа не дает сто процентного шанса расшифровки. Чем пароль сложнее или длиннее, тем сложнее утилитам справиться с ним. И нередки случаи, когда с их помощью узнать пароль не удается.

Сброс пароля администратора Windows 7

Если вы забыли пароль и нет возможности его восстановить, то его можно просто сбросить. Для этого понадобится установочный диск с Windows 7 или установочная флешка. Тип носителя не принципиален и не играет никакой роли. По умолчанию, первым в загрузке стоит жесткий диск, на котором записана система. Поэтому сначала нужно зайти в биос и в порядке запуска устройств переместить установочный диск или флешку на первое место.

Для выполнения сброса вставляем носитель в компьютер и выбираем восстановление системы.

Далее программа начнет поиск установленной Windows и на это может уйти энное количество времени. После поиска нажимаем «Далее» и выбираем в параметрах командную сроку.

Далее программа начнет поиск установленной Windows и на это может уйти энное количество времени. После поиска нажимаем «Далее» и выбираем в параметрах командную сроку.

В строке нужно написать следующую команду «copy С:WindowsSystem32sethc.exe С:». По умолчанию диск С – это системный диск, но не у всех пользователей стоит система именно на нем, поэтому вместо С нужно указать именно системный раздел.

Этой командой копируется файл sethc.exe. Именно он выводит окно, которое появляется при пятикратном нажатии клавиши Shift. По умолчанию файл запускает залипание клавиш, но для него можно установить любое другое значение.

Теперь нужно поменять команду для пятикратного нажатия Shift. Нам нужно чтобы она включала не залипание клавиш, а командную строку. Таким образом ее можно будет открыть, когда система попросит ввести пароль.

В открытой командной строке пишем: «copy С:WindowsSystem32cmd.exe С:WindowsSystem32sethc.exe». Если все прошло нормально, то появится такое сообщение:

Закрываем строку и жмем на перезагрузку. Меняем опять в биосе порядок загрузки устройств и опять перезагружаем. После перезагрузки появится стартовый экран, где предлагается ввести пароль от учетной записи. Жмем на Shift пять раз и у нас открывается командная строка, причем с максимальным доступом. В ней пишем «net user User 12345». User нужно заменить на имя пользователя, а 12345 – это новый пароль от учетки.

Закрываем строку и жмем на перезагрузку. Меняем опять в биосе порядок загрузки устройств и опять перезагружаем. После перезагрузки появится стартовый экран, где предлагается ввести пароль от учетной записи. Жмем на Shift пять раз и у нас открывается командная строка, причем с максимальным доступом. В ней пишем «net user User 12345». User нужно заменить на имя пользователя, а 12345 – это новый пароль от учетки.

Закрываем командную строку, вводим новый пароль и спокойно заходим в Windows. По желанию, теперь можно совсем убрать пароль в Панели управления.

Дискета сброса

Если вы часто забываете пароли, то можно заранее создать дискету сброса. Для этого заходим в Панель управления, нажимаем «Учетные записи пользователей» и выбираем учетку, которой нужно запомнить пароль.

Далее с левой стороны выбираем «Создать дискету сброса пароля». Хоть эта функция содержит слово дискета, для записи можно использовать флешку.

Вставляем устройство в компьютер и указываем к нему путь. Далее программа попросит ввести пароль. После некоторого времени создание дискеты сброса завершится. Теперь главное не потерять накопитель.

Вставляем устройство в компьютер и указываем к нему путь. Далее программа попросит ввести пароль. После некоторого времени создание дискеты сброса завершится. Теперь главное не потерять накопитель.

Альтернативные способы

Как один из вариантов, можно узнать забытый пароль методом перебора, обычно человек использует две-три комбинации и если вы ищете пароль к своему устройству, то этот способ может сработать.

Еще один способ очень похож на тот, который описан выше. Для него также требуется установочный диск/флешка, но по времени он займет больше времени, потребует вмешательства в реестр и много разных действий. Через командную строку все решается намного проще.

И самый кардинальный способ – это переустановить на компьютере Windows. Пароль вы конечно не узнаете, но получите полный доступ к системе. Правда без сохраненных файлов. После установки системы с нуля, по умолчанию пароль будет отсуствовать.

«Диспетчер учетных данных» – место, в котором Windows хранит пароли и другие данные для входа

«Диспетчер учетных данных» – место, в котором Windows хранит пароли и другие данные для входа

Windows 11

Не отображается текст в ячейке Excel

Как отобразить строки в Excel

Как закрыть Эксель, если не закрывается

Как сделать, чтобы Эксель не округлял числа

Бьюсь об заклад, почти никто из вас не слышал о «Диспетчере учетных данных», не говоря уже о том, что это такое и как его использовать. Впрочем, до недавнего времени назначение этого инструмента оставалось загадкой и для меня, хотя и знал о его существовании. В этой статье я расскажу все, что мне известно о нем и как его использовать.

Что такое «Диспетчер учетных данных»?

«Диспетчер учетных данных» – это «цифровой сейф», в котором Windows хранит учетные данные (имя пользователя, пароли и т.д.) для других компьютеров в сети, серверов или веб-сайтов. Эти данные использует как сама операционная система, так и приложения, которые знают, как их использовать, например: инструменты, входящие в состав Windows Live Essentials, Microsoft Office, Internet Explorer или приложения для запуска виртуальных машин.

Учетные данные разделены на три категории:

- «Учетные данные Windows» – используются только Windows и ее службами. К примеру, Windows может использовать эти данные для автоматического входа в общие папки на другом компьютере в вашей сети. Или, для хранения пароля домашней группы, к которой вы присоединены. Пользователь может изменять или удалять такие учетные данные, но это мы затронем в последующих разделах данное статьи.

- «Учетные данные на основе сертификата» – они используются вместе со смарт-картами, в основном в сложных сетевых бизнес-средах. Большинству из вас никогда не потребуется использовать эти учетные данные и этот раздел на ваших компьютерах будет пуст, но если вы хотите узнать о них больше, почитайте эту статью от Microsoft.

- «Общие учетные данные» – используются некоторыми программами для получения разрешения на использование определенных ресурсов. Самыми часто используемыми общими учетными данными является Windows Live ID, который используется программами, включенными в пакет Windows Live Security Essentials.

Все эти учетные данные автоматически сохраняются и управляются Windows и приложениями, которые вы используете. Для просмотра учетных данных, хранящихся на компьютере, или для удаления или редактирования некоторых из них, используется «Диспетчер учетных данных».

«Учетные данные для Интернета» создаются и удаляются через встроенные в Internet Explorer функции для управления паролями. Вы не сможете создавать эти данные через «Диспетчер учетных данных» – можно только просматривать существующие и удалять их.

Как открыть «Диспетчер учетных данных»?

Один из способов открытия «Диспетчера учетных данных»: откройте «Панель управления», затем перейдите в раздел «Учетные записи пользователей и Семейная безопасность», ну а дальше выберите «Диспетчер учетных данных».

Наиболее распространенные учетные данные

На большинстве компьютеров с Windows 7 и Windows 8 вы увидите в основном одни и те же учетные данные. Среди наиболее распространенных:

- Детали для входа в домашнюю группу – здесь хранится имя пользователя (HomeGroupUser$) с паролем для доступа к домашней группе.

- virtualapp/didlogical – об этих учетных данных известно очень мало. Некоторые говорят, что они используются функциями виртуализации, включенными в Windows 7 и Windows 8.

- WindowsLive – данные для входа в Windows Live ID.

Добавление учетных данных

Процесс добавления учетных данных очень простой. Во-первых, определитесь с типом учетных данных. Как из трех вам нужен?

Предположим, вы хотите добавить «Учетные данные Windows» для того, чтобы вы могли открывать папки на другом компьютере.

Нажмите на ссылку «добавить учетные данные Windows».

Дальше вам нужно ввести необходимые данные для входа. Сначала введите IP-адрес или имя компьютера. Далее введите имя пользователя, которое будет использоваться для входа. Кстати, не забудьте ввести имя компьютера перед именем пользователя, как показано на скриншоте ниже. Теперь введите пароль и нажмите кнопку «OK».

Учетные данные сохраняться и будут автоматически использоваться при каждом доступе к данному компьютеру вашей сети.

Удаление учетных данных

Для удаления учетных данных, сперва найдите их и раскройте, кликнув на их название или на стрелку справа.

Затем нажмите на ссылку «Удалить».

Вас попросят подтвердить удаление. Нажмите на кнопку «Да».

Учетные данные удалены и больше не будут использоваться.

Редактирование существующих учетных данных

Чтобы изменить сведения о существующих учетных данных, как и в случае с удалением, найдите их и раскройте. Далее нажмите «Изменить».

После редактирования не забудьте нажать на кнопку «Сохранить», чтобы изменения вступили в силу.

Заключение

Как видим, «Диспетчер учетных данных» играет важную роль на вашем компьютере. Единственное, я пока не выяснил, насколько хорошо зашифрованы эти данные, поэтому буду и дальше изучать этот инструмент, и напишу о нем по крайней мере еще одну статью.