Где хранятся сохраненные пароли в Windows 7?

Управление сохраненными паролями с помощью Windows Credential Manager

Windows Credential Manager (диспетчер учетных данных) позволяет сохранять учетные записи и пароли для доступа к сетевым ресурсам, сайтам и приложениям. Благодаря диспетчеру учётных записей Windows вы можете подключаться к удаленным ресурсам автоматически, без ввода пароля. Приложения могут самостоятельно обращаться в Credential Manager и использовать сохраненный пароль.

- Используем диспетчер учетных данных Windows для хранения паролей

- Доступ к менеджеру учетных данных Windows из PowerShell

Используем диспетчер учетных данных Windows для хранения паролей

Впервые Credential Manager появился в Windows 7 и позиционируется как достаточное безопасное место для хранения ваших паролей.

В диспетчере учетных данных могут хранится следующие типы аккаунтов:

-

Учетные данные Windows (Windows Credentials)– данные для входа в Windows, для доступа на удаленные компьютеры, сохраненные пароли для RDP подключений, пароли к сайтам, поддерживающих встроенную аутентификацию Windows и т.д;

Например, если при доступе к сетевой папке вы включите опцию “Сохранить пароль”, то введенный вами пароли будет сохранен в Credential Manager.

Аналогично пароль для подключения к удаленному RDP/RDS серверу сохраняется в клиенте Remote Desktop Connection (mstsc.exe).

Вы можете получить доступ к диспетчеру учетных данных в Windows 10 из классической панели управления (Control PanelUser AccountsCredential Manager, Панель управления -> Учетные записи пользователей -> Диспетчер учетных данных).

Как вы видите, в Credential Manager теперь хранятся два пароля, которые мы сохранили ранее.

Здесь вы можете добавить сохранённый пароль, отредактировать (просмотреть сохраненный пароль из графического интерфейса нельзя) или удалить любую из записей.

Также для работы с сохраненными паролями можно использовать классический диалоговый интерфейс Windows – Stored User Names and Password. Для его вызова, выполните:

Здесь вы также можете управлять сохраненными учетными данными, а также есть функции резервного копирования и восстановления данных в Credential Manager (можно использовать для переноса базы Credential Manager на другой компьютер).

Для управления Credential Manager из командной строки используется утилита vaultcmd . Например, чтобы вывести список сохраненных учетных данных типа Windows Credentials выполните команду:

vaultcmd /listcreds:»Windows Credentials»

Следующая команда удалит из Credential Manager все сохраненные пароли для RDP доступа:

For /F «tokens=1,2 delims= » %G in (‘cmdkey /list ^| findstr «target=TERMSRV»‘) do cmdkey /delete %H

Все сохраненные пароли хранятся в хранилище Windows Vault. Windows Vault это защищенное хранилище секретов, паролей и другой информации пользователя. Данные в Windows Vault структурированы и представляют собой набор записей, принадлежащих определенной схеме Vault. Набор ключей шифрования для записей Windows Vault хранится в файле Policy.vpol.

Для доменных он хранится в каталоге %userprofile%AppDataRoamingMicrosoftVault . Для локальных пользователей в %userprofile%AppDataLocalMicrosoftVault .

Для работы Credential Manager должна быть запущена служба VaultSvc:

Если служба отключена, при попытке получить доступ к Credential Manager появится ошибка

Если вы хотите заблокировать пользователям возможность сохранения сетевых паролей в Credential Manager, нужно включить политику Network access: Do not allow storage of passwords and credentials for network authentication в разделе GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options.

Теперь, если пользователь попытается сохранить пароль в хранилище, появится ошибка:

Доступ к менеджеру учетных данных Windows из PowerShell

В Windows нет встроенных командлетов для обращения к хранилищу PasswordVault из PowerShell. Но вы можете использовать модуль CredentialManager из галереи PowerShell.

Список командлетов в модуле можно вывести так:

get-command -module CredentialManager

В модуле всего 4 командлета:

- Get-StoredCredential – получить учетные данные из хранилища Windows Vault;

- Get-StrongPassword – сгенерировать случайный пароль;

- New-StoredCredential – добавить ученые записи;

- Remove-StoredCredential – удалить учетные записи.

Чтобы добавить новые данные в хранилище CredentialManager, выполните команду:

New-StoredCredential -Target ‘contoso’ -Type Generic -UserName ‘aivanov@contoso.com’ -Password ‘123qwe’ -Persist ‘LocalMachine’

Проверить, есть в хранилище сохраненные данные для пользователя:

Get-StoredCredential -Target contoso

Сохраненные пароли из Credential Manager можно использовать в ваших скриптах PowerShell. Например, в следующем примере я получаю сохраненные имя и пароль в виде объекта PSCredential и подключаюсь с ними к Exchange Online из PowerShell:

$psCred = Get-StoredCredential -Target «Contoso»

Connect-MSolService -Credential $psCred

Чтобы удалить определенную учетные данные из Windows Vault, выполните:

Remove-StoredCredential -Target Contoso

Отобразить пароли в открытом виде с помощью встроенных средств нельзя. Но вы можете использовать утилиты типа Mimikatz для получения сохраненных паролей из credman в открытом виде (смотри пример).

Где хранятся пароли в Windows 7

Пожалуй, сегодня каждый пользователь сталкивался с проблемой, когда пароль к какому-либо аккаунту или сервису, созданный ранее, был им забыт. Всегда, конечно, присутствует возможность его восстановления, однако иногда, когда пароль был ранее сохранен и отображается пользователю «спрятанным» за точками или звездочками, существует и другая возможность его просмотра. Об этом мы сегодня и поговорим.

Где хранятся сетевые пароли в Windows 7

Для начала предлагаем разобраться с местом, где можно просмотреть актуальные сетевые пароли, которые зачастую используются пользователями, находящимися в локальной сети с другими компьютерами. Именно эти данные позволяют автоматически авторизоваться в общих папках, хранящихся на других компьютерах или серверах. Кроме того, в разделе сетевых паролей находятся и данные для авторизации в интерфейсе удаленных рабочих столов.

Найти месторасположения данных паролей достаточно просто:

- Нажмите на «Пуск».

- Перейдите в раздел «Панель управления».

- Из доступных в меню разделов выберите пункт «Учетные записи пользователей и семейная безопасность».

- Переместитесь в раздел «Диспетчер учетных данных».

- Ознакомьтесь с учетными данными для «залогиненных» удаленных устройств и серверов.

В данном меню в интерфейсе Windows 7 пользователям предоставляется возможность изменения и просмотра данных для удаленного входа.

Если же вы желаете узнать, где хранится пароль администратора и пользователей в Windows 7, то ответ на данный вопрос предельно прост – в реестре операционной системы. Однако если говорить о том, чтобы достать эти данные и просмотреть их, то такая возможность для абсолютного большинства юсеров будет недоступной.

Объяснить это можно тем, что разработчики из Microsoft серьезно потрудились над защитой и шифрованием в системе, чтобы пароли нельзя было достать «голыми руками». Даже при использовании специального софта просмотреть данную информацию будет достаточно сложно.

Если перед вами стоит задача изменения пароля администратора компьютера, который вы не знаете, реализовать её можно только с использованием дополнительного ПО в виде Live CD, загружая компьютер с предустановленной на диск системы с оболочкой для произведения системных конфигураций.

В свою очередь, если вы являетесь администратором компьютера, изменить пароли пользователей можно следующим образом:

- Нажмите на ярлык «Компьютер» правой кнопкой мыши, чтобы вызвать контекстное меню проводника.

- Выберите параметр «Управление».

- Перейдите в раздел «Локальные пользователи и группы», после чего сразу выберите папку «Пользователи».

Следующий вопрос, который также систематически возникает у современных пользователей ПК под управлением операционных систем семейства Windows, касается восстановления пароля от Skype. Зачастую пароль сохраняется на компьютере, и спустя какое-то время, это может быть через день, а может быть – через год, у пользователя появляется необходимость перенесения или установки мессенджера на другом компьютере или гаджете. Разумеется, пароль уже давно был забыт, а на компьютере он надежно скрыт за звездочками. К сожалению, а может и к счастью, разработчики из Microsoft также хорошо поработали и над безопасностью своего мессенджера, в котором узнать пароль не так просто, даже если он сохранен в системе.

Идеальным способом получения данных о пароле в данной ситуации является инициирование процедуры его восстановления. Производится данная процедура так:

Разлогиньтесь в Скайпе (выйдите из ПО).

Пароли в браузерах на Windows 7

Последний вопрос, который мы хотели сегодня рассмотреть, касается того, где хранятся пароли в «Опере», «Хроме» и «Мозиле» на Windows 7. Это наиболее популярные сегодня веб-браузеры, повсеместно используемые пользователями. Именно поэтому вопрос восстановления и просмотра паролей к различным веб-сервисам является таким актуальным.

Если говорить о браузере от Google, о Chrome, то здесь просмотреть данные обо всех сохраненных паролях очень просто. Для этого следуйте такой инструкции:

- Зайдите в настройки браузера.

- Спуститесь по списку настроек вниз до пункта «Показать дополнительные настройки» и нажмите на него.

- Найдите подкатегорию «Пароли и формы» и нажмите на кнопку «Настроить», находящуюся рядом с предложением о сохранении паролей.

- Перед вами откроется список интернет-ресурсов и сохраненных для них учетных данных. Все, что вам требуется – это найти интересующий вас сайт и нажать на кнопку «Показать» в окошке пароля к нему.

Если же вас интересует, где хранятся пароли в «Мозиле» на Windows 7, то здесь инструкция по их поиску выглядит примерно аналогично. С целью получения актуальной информации необходимо выполнить перечень следующих действий:

- Зайдите в настройки браузера, нажав соответствующую кнопку в интерфейсе домашней начальной страницы Firefox.

- Переместитесь в раздел «Защита».

- Нажмите на кнопку «Сохраненные логины».

- Нажмите на кнопку «Отобразить пароли».

- Подтвердите ваши намерения, нажав на кнопку «Да».

- Поле с паролями появится в окне рядом с логинами к каждому из интернет-сервисов.

Нам осталось узнать только то, где хранятся пароли в «Опере» на Windows 7. Для просмотра информации о сохраненных авторизационных данных в этом веб-браузере, необходимо выполнить следующие действий:

- Кликните на ярлык «Опера» в верхней части интерфейса браузера.

- В отобразившемся меню найдите подпункт «Настройки» и нажмите на него.

- В меню настроек найдите и кликните на пункт «Безопасность».

- Нажмите на кнопку «Управление сохраненными паролями».

- Вы увидите аналогичное меню, которое было отображено в браузере Google Chrome. В нем можно будет найти соответствующий веб-ресурс и просмотреть пароль для него, нажав на кнопку «Показать».

Это была вся информация о том, где хранятся пароли в Windows 7. Мы же советуем вам никогда не забывать авторизационные данные и использовать только надежные коды доступа к системе и веб-ресурсам.

Хранение и шифрование паролей Microsoft Windows

Про взлом паролей windows было написано немало статей, но все они сводились к использованию какого-либо софта, либо поверхностно описывали способы шифрования LM и NT, и совсем поверхностно описывали syskey. Я попытаюсь исправить этот неодостаток, описав все подробности о том где находятся пароли, в каком виде, и как их преобразует утилита syskey.

Существует 2 возможности получения пароля — через реестр, или получив прямой доступ к файлам-кустам реестра. В любом случае нужны будут либо привелегии пользователя SYSTEM, либо хищение заветных файлов, например, загрузившись из другой ОС. Здесь я не буду описывать возможности получения доступа, но в целях исследования нагляднее будет выбрать первый вариант, это позволит не заострять внимание на структуре куста реестра. А запуститься от системы нам поможет утилита psExec от sysinternals. Конечно, для этих целей можно использовать уязвимости windows, но статья не об этом.

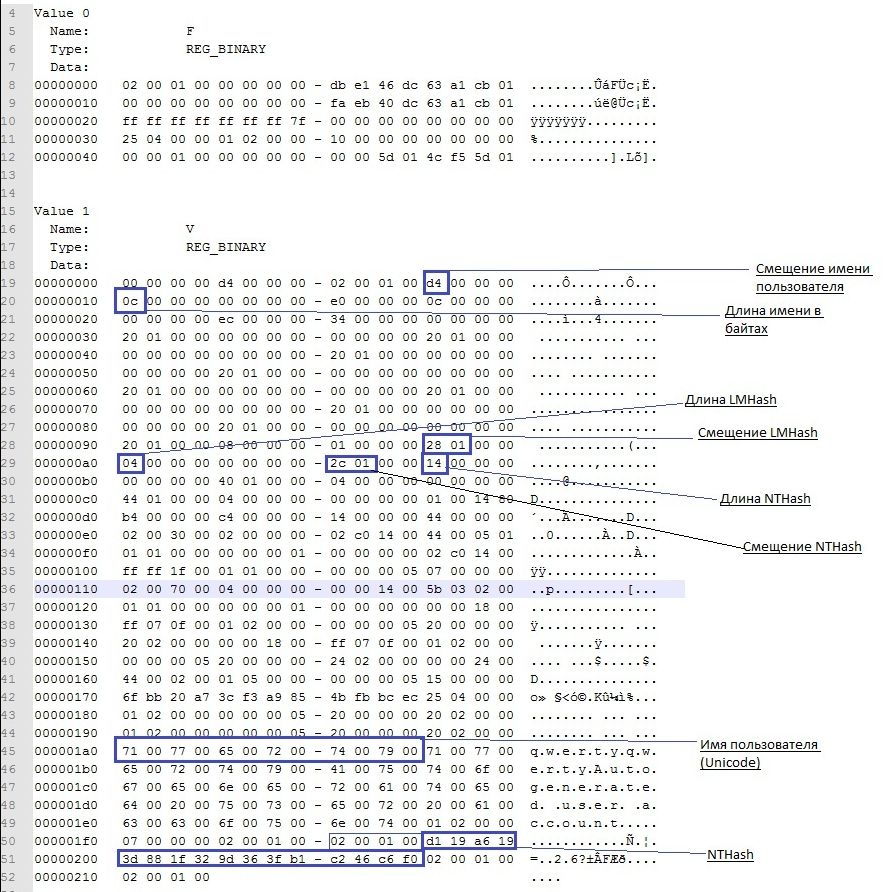

V-блок

Windows до версии Vista по умолчанию хранила пароль в двух разных хэшах — LM и NT. В висте и выше LM-хэш не хранится. Для начала посмотрим где искать эти хэши, а потом разберемся что из себя они представляют.

Пароли пользователей, а так же много другой полезной информации хранится в реестре по адресу HKLMSAMSAMDomainsAccountusers[RID]V

, известном как V-блок. Раздел SAM находится в соответствующем файле c:WindowsSystem32configSAM. RID — уникальный идентификатор пользователя, его можно узнать, например заглянув в ветку HKLMSAMSAMDomainsAccountusersnames (параметр Default, поле — тип параметра). Например, RID учетной записи «Администратор» всегда 500 (0x1F4), а пользователя «Гость» — 501 (0x1f5). Доступ к разделу SAM по умолчанию возможен только пользователю SYSTEM, но если очень хочется посмотреть — запускаем regedit c правами системы:

PsExec.exe -s -i -d regedit.

Чтобы наблюдать V-блок в удобном виде можно, например, экспортировать его в текстовый файл (File-Export в Regedit).

Вот что мы там увидим:

От 0x0 до 0xCC располагаются адреса всех данных, которые находятся в V-блоке, их размеры и некоторая дополнительная информация о данных. Чтобы получить реальный адрес надо к тому адресу, что найдем прибавить 0xCC. Адреса и размеры хранятся по принципу BIG ENDIAN, т.е понадобится инвертировать байты. На каждый параметр отводится по 4 байта, но фактически все параметры умещаются в одном-двух байтах. Вот где искать:

Адрес имени пользователя — 0xС

Длина имени пользователя — 0x10

Адрес LM-хэша — 0x9с

Длина LM-хэша — 0xa0

Адрес NT-хэша — 0xa8

длина NT-хэша — 0xac

В данном случае имя пользователя найдется по смещению 0xd4 + 0xcc и его длина будет 0xc байт.

NT-хэш будет располагаться по смещению 0x12c + 0xcc и его размер (всегда один и тот же) = 0x14.

Еще одна деталь, касающаяся хранения паролей — как к NT- так и к LM-хэшу всегда добавляются спереди 4 байта, назначение которых для меня загадка. Причем 4байта будут присутствовать даже если пароль отключен. В данном случае видно, что длина LM хэша =4 и если посмотреть на его адрес, можно эти 4 байта увидеть несмотря на то что никакого LM-хэша нет.

Поэтому при поиске смещений хэшей смело прибавляем 4 байта к адресу, а при учете размеров — вычитаем. Если удобнее читать код — вот примерно так будет выглядеть поиск адресов с учетом инверсии, лишних четырех байтов и прибавления стартового смещения 0xcc (код C#)

int lmhashOffset = userVblock[0x9c] + userVblock[0x9d] * 0x100 + 4 + 0xcc;

int nthashOffset = userVblock[0xa8] + userVblock[0xa9] * 0x100 + 4 + 0xcc;

int lmhashSize = userVblock[0xa0] + userVblock[0xa1] * 0x100 — 4;

int nthashSize = userVblock[0xac] + userVblock[0xad] * 0x100 — 4;

int usernameOffset = userVblock[0xc] + userVblock[0xd] * 0x100 + 0xcc;

int usernameLen = userVblock[0x10] + userVblock[0x1a] * 0x100;

userVblock — значение HKLMSAMSAMDomainsAccountusers\V в виде массива байт.

Еще про V-блок можно почитать тут.

Алгоритмы

Теперь разберемся в алгоритмах шифрования.

Формирование NT-хэша:

1. Пароль пользователя преобразуется в Unicode-строку.

2. Генерируется MD4-хэш на основе данной строки.

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

Формирование LM-хэша:

1. Пароль пользователя преобразуется в верхний регистр и дополняется нулями до длины 14 байт.

2. Полученная строка делится на две половинки по 7 байт и каждая из них по отдельности шифруется алгоритмом DES. В итоге получаем хэш длиной 16 байт (состоящий из двух независимых половинок длиной по 8 байт).

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

4. В windows 2000 и выше оба полученых хэша дополнительно шифруются алоритмом RC4 с помощью ключа, известного как «системный ключ» или bootkey, сгенерированого утилитой syskey, и шифруются довольно хитрым образом.

Рассмотрим общую последовательность действий для получения исходного пароля и каждый шаг в отдельности

1. Получаем bootkey, генерируем на его основе ключи для RC4, расшифровываем хэши с помощью RC4

2. Получаем ключи для DES из RID’ов пользователей, расшифровываем хэши DES’ом

3. Полученые хэши атакуем перебором.

Bootkey

Системный ключ (bootkey) разбит на 4 части и лежит в следующих разделах реестра:

HKLMSystemCurrentControlSetControlLsaJD

HKLMSystemCurrentControlSetControlLsaSkew1

HKLMSystemCurrentControlSetControlLsaGBG

HKLMSystemCurrentControlSetControlLsaData

Раздел system находится в файле c:WindowsSystem32configsystem

Следует отметить, что раздел CurrentControlSet является ссылкой на один из разделов controlset и создается в момент загрузки системы. Это значит что не получится его найти в файле system, если система неактивна. Если вы решили искать ключ в файле — необходимо узнать значение ContolSet по умолчанию в HKLMSYSTEMSelectdefault.

например если HKLMSYSTEMSelectdefault = 1 — вместо HKLMSystemCurrentControlSet ищем в HKLMSystemcontrolset001

У каждого ключа реестра есть некий скрытый атрибут, известный как «class». Regedit его так просто не покажет, однако его можно увидеть, например, если экспортировать эти ключи реестра в текстовые файлы. В winapi для получения этого атрибута есть функция RegQueryInfoKey.

Фрагменты хранятся в строковом представлении шестнадцатеричных чисел, причем по принципу BIG ENDIAN (т.е не строка задом наперед, а число).

Например мы обнаружили вот такие записи:

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaJD

Class Name: 46003cdb = <0xdb,0x3c,0x00,0x46>

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaSkew1

Class Name: e0387d24 = <0x24,0x7d,0x38,0xe0>

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaGBG

Class Name: 4d183449 = <0x49,0x34,0x18,0x4d>

Key Name: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaData

Class Name: 0419ed03 =

Собраный из четырех частей ключ будет массивом байт:

Далее элементы этого массива переставляются на основе некоторого константного массива p

key[i] = scrambled_key[p[i]];

В нашем примере получится массив:

этот массив и есть так называемый bootkey. Только в шифровании паролей будет учавствовать не он а некий хэш на основе bootkey, фрагментов f-блока и некоторых констант. Назовем его Hashed bootkey.

Hashed bootkey

для получения Hashed bootkey нам понадобятся 2 строковые константы (ASCII):

string aqwerty = «!@#$%^&*()qwertyUIOPAzxcvbnmQQQQQQQQQQQQ)(*@&%�»;

string anum = «0123456789012345678901234567890123456789�»;

Также понадобится F-блок пользователя (HKLMSAMSAMDomainsAccountusers\F), а именно его 16 байт: F[0x70:0x80]

На основе этих значений, склееных в один большой массив формируем MD5 хэш, который будет являться ключем для шифрования RC4

rc4_key = MD5(F[0x70:0x80] + aqwerty + bootkey + anum).

Последним шагом для получения hashed bootkey будет rc4 шифрование( или дешифрование — в rc4 это одна и та же функция) полученым ключем фрагмента F-блока F[0x80:0xA0];

Hashed bootkey у нас в руках, осталось научиться с ним правильно обращаться.

Дешифруем пароли с помощью Hashed Bootkey

для паролей LM и NT нам понадобятся еще 2 строковые константы —

string almpassword = «LMPASSWORD»;

string antpassword = «NTPASSWORD»;

а так же RID пользователя в виде 4х байт (дополненый нулями) и первая половина Hashed Bootkey (hashedBootkey[0x0:0x10]);

Все это склеивается в один массив байт и считается MD5 по правилам:

rc4_key_lm = MD5(hbootkey[0x0:0x10] +RID + almpassword);

rc4_key_nt = MD5(hbootkey[0x0:0x10] +RID + antpassword);

полученый md5 хэш — ключ для rc4, которым зашифрованы LM и NT хэши в V-блоке пользователя

userLMpass = RC4(rc4_key_lm,userSyskeyLMpass);

userNTpass = RC4(rc4_key_lm,userSyskeyNTpass);

На этом этапе мы получили пароли пользователя в том виде в каком они хранились бы без шифрования syskey, можно сказать, что самое сложное позади. Переходим к следующему шагу

На основе четырех байт RID’а пользователя с помощью некоторых перестановок и побитовых операций создаем 2 ключа DES. Вот функции, которые осуществляют обфускацию (С#):

private byte[] str_to_key(byte[] str) <

byte[] key = new byte[8];

key[0] = (byte)(str[0] >> 1);

key[1] = (byte)(((str[0] & 0x01) > 2));

key[2] = (byte)(((str[1] & 0x03) > 3));

key[3] = (byte)(((str[2] & 0x07) > 4));

key[4] = (byte)(((str[3] & 0x0F) > 5));

key[5] = (byte)(((str[4] & 0x1F) > 6));

key[6] = (byte)(((str[5] & 0x3F) > 7));

key[7] = (byte)(str[6] & 0x7F);

for (int i = 0; i

Ну здесь особо комментировать нечего, кроме функции des_set_odd_parity(ref key) — это одна из функций библиотеки openssl, задача которой добавить некоторые «биты нечетности», используется для повышения стойкости ключа к атакам.

Далее разбиваем NT (или LM) хэш на 2 части по 8 байт и дешифруем DES’ом -одна половина зашифрована ключем сформированым функцией sid_to_key1, вторая — sid_to_key2.

obfskey_l = userNTpass[0x0:0x7]

obfskey_r = userNTpass[0x8:0xF]

byte[] deskey1 = sid_to_key1(RID);

byte[] deskey2 = sid_to_key2(RID);

byte[] md4hash_l = DES(obfskey_l, deskey1);

byte[] md4hash_r = DES(obfskey_r, deskey2);

После склеивания двух половин мы получим md4 хэш -в случае NT, или LanMan (DES) — в случае LM. Полученый хэш полностью готов к атаке перебором.

Кстати, md4 Хэш от пустого пароля — 31d6cfe0d16ae931b73c59d7e0c089c0

Исследование проведено на основе исходного кода ophcrack-3.3.1, а так же статьи Push the Red Button:SysKey and the SAM

Где хранятся пароли в Windows 7?

Они хранятся для каждого пользователя в C: users username AppData Roaming Microsoft credentials, а также в C: users username AppData Roaming Microsoft Vault. Поскольку он находится в каталоге пользователя, можно с уверенностью сказать, что только пользователь и администраторы компьютера / домена имеют к нему доступ.

Как мне найти сохраненные пароли на моем компьютере с Windows 7?

Где хранятся пароли в Windows 7?

- Перейдите в меню «Пуск».

- Щелкните на панели управления.

- Перейдите в Учетные записи пользователей.

- Слева нажмите Управление паролями к сети.

- Здесь вы должны найти свои учетные данные!

Где я могу найти свои сохраненные пароли?

Просмотр, удаление или экспорт паролей

- На телефоне или планшете Android откройте приложение Chrome.

- Справа от адресной строки нажмите «Еще».

- Коснитесь Настройки. Пароли.

- Просмотр, удаление или экспорт пароля: См.: Нажмите Просмотр и управление сохраненными паролями на странице passwords.google.com. Удалить: коснитесь пароля, который хотите удалить.

Как найти сохраненные пароли в Windows?

Как найти сохраненные пароли в Windows 10?

- Нажмите Win + R, чтобы открыть Выполнить.

- Введите inetcpl. cpl, а затем нажмите кнопку ОК.

- Перейдите на вкладку Content.

- В разделе «Автозаполнение» нажмите «Настройки».

- Щелкните Управление паролями. После этого откроется диспетчер учетных данных, где вы сможете просмотреть сохраненные пароли.

Как я могу увидеть все пароли, используемые на моем компьютере?

Перейдите на вкладку «Безопасность» и нажмите кнопку «Сохраненные пароли». Вы увидите список адресов веб-сайтов и имен пользователей. Нажмите кнопку Показать пароли, чтобы увидеть свои пароли. Представьте, если бы этот список достал шпион.

Как мне найти свое имя пользователя и пароль для Windows 7?

Другой способ определить свое имя пользователя — открыть меню «Пуск», ввести «учетную запись пользователя» в поле поиска и нажать Enter: Windows 7 откроет панель управления с автоматически выбранным текущим именем пользователя и его профилем пользователя (администратор, стандартный пользователь, гостевая учетная запись).

Как мне найти свой пароль беспроводной сети в Windows 7?

Щелкните правой кнопкой мыши Беспроводное сетевое соединение (для Windows 7) или Wi-Fi (для Windows 8/10), перейдите в Состояние. Щелкните Свойства беспроводной сети — Безопасность, установите флажок Показывать символы. Теперь вы увидите ключ безопасности сети.

Вы можете показать мне все мои сохраненные пароли?

Чтобы просмотреть сохраненные пароли, перейдите на passwords.google.com. Там вы найдете список учетных записей с сохраненными паролями. Примечание. Если вы используете кодовую фразу для синхронизации, вы не сможете увидеть свои пароли на этой странице, но вы сможете увидеть свои пароли в настройках Chrome.

Где мои пароли хранятся в Chrome?

Коснитесь трех точек в правом верхнем углу приложения Chrome. Коснитесь Настройки. Выберите пароли. Появится список сохраненных паролей с указанием соответствующего веб-сайта и имени пользователя.

Могу я увидеть свой пароль?

Выберите «Настройки» в нижней части всплывающего меню. Найдите и нажмите «Пароли» на полпути вниз по списку. В меню паролей вы можете просмотреть все сохраненные пароли. … Ваш пароль теперь должен отображаться в виде обычного текста.

Как я могу найти свои старые пароли?

- Перейдите к кнопке меню Chrome (вверху справа) и выберите Настройки.

- В разделе Автозаполнение выберите Пароли. В этом меню вы можете увидеть все ваши сохраненные пароли. Чтобы просмотреть пароль, нажмите кнопку «Показать пароль» (изображение глазного яблока). Вам нужно будет ввести пароль вашего компьютера.

Как пароли хранятся на вашем персональном компьютере?

Как хранятся пароли. Все современные безопасные компьютерные системы хранят пароли пользователей в зашифрованном виде. Каждый раз, когда пользователь входит в систему, введенный пароль сначала шифруется, а затем сравнивается с сохраненным шифрованием пароля, связанного с именем пользователя для входа.

Как найти скрытые и сохраненные пароли в Windows

Эти сохраненные пароли хранятся в ваших веб-браузерах, WiFi-сетях и других службах, которые вы используете на своем компьютере. Раскрыть эти пароли довольно просто, поскольку на вашем компьютере есть встроенный инструмент, который позволяет вам это делать.

Просмотр сохраненных паролей Windows с помощью диспетчера учетных данных

Функция, которая сохраняет ваши данные для входа в систему на вашем компьютере с Windows 10, называется Windows Credentials Manager. Он отслеживает все ваши веб, а также другие пароли Windows, и позволяет вам получить доступ и использовать их при необходимости.

Обычно сохраняемые веб-пароли взяты из Internet Explorer и Edge. Пароли Chrome, Firefox и других веб-браузеров в инструменте не отображаются. Для этих браузеров вы можете проверить их меню настроек, чтобы найти и получить доступ к опции, которая показывает ваши пароли.

- Ищи Панель управления используя поиск Cortana и откройте панель.

- Нажмите на опцию, которая говорит Учетные записи пользователей как вариант, который вы ищете, находится там.

- На следующем экране нажмите на опцию, которая говорит Диспетчер учетных данных открыть инструмент на вашем компьютере.

- Когда откроется Диспетчер учетных данных, вы увидите в основном две вкладки, называемые Веб-учетные данные а также Учетные данные Windows,Раздел Web Credentials содержит все пароли вашего браузера. Это пароли, которые вы используете для входа на различные сайты.

Учетные данные Windows хранят другие ваши пароли, такие как пароль диска NAS и т. Д. Если вы не находитесь в корпоративной среде, вы, вероятно, не будете использовать этот раздел.

- Чтобы раскрыть пароль для входа, щелкните значок со стрелкой вниз рядом с ним. Затем нажмите на ссылку, которая говорит Показать следующий на пароль,

- Он попросит вас ввести пароль учетной записи Windows. Если вы используете отпечаток пальца, чтобы разблокировать компьютер, как я, вам будет предложено отсканировать его, чтобы продолжить.

- Затем он немедленно отобразит пароль на вашем экране.

Просмотр сохраненных паролей WiFi в Windows 10

Диспетчер учетных данных, к сожалению, не позволяет просматривать сохраненные пароли WiFi. Однако есть два других способа доступа к сохраненным в Windows паролям для ваших беспроводных сетей.

Эти методы должны позволить вам получить доступ к паролям для всех сетей WiFi, к которым вы когда-либо подключались.

Используйте командную строку, чтобы показать сохраненные пароли WiFi

Утилита командной строки позволяет вам выполнять ряд задач на вашем компьютере, и одна из них — просматривать сохраненные пароли WiFi. Его можно использовать для получения списка всех ваших сетей, а затем вы можете выбрать сеть, для которой вы хотите просмотреть пароль.

По сути, вы просто скопируете и вставите команды, поэтому, даже если вы ранее не пользовались этим инструментом, все равно все будет в порядке.

- Ищи Командная строка используя поиск Cortana и нажмите на Запустить от имени администратора,

- Введите следующую команду в окне командной строки и нажмите Войти, Он покажет сети WiFi, для которых он сохранил пароли.nets wlan показать профили

- Посмотрите на раздел, который говорит Настройки безопасности, Здесь вы найдете запись, говорящую Ключевое содержание, Значение рядом с ним — ваш WiFi-пароль.

Используйте приложение для доступа к сохраненным паролям WiFi

Если вам нужно слишком часто получать доступ к сохраненным паролям WiFi, метод командной строки не идеален для вас, поскольку он требует, чтобы вы вводили команду каждый раз, когда хотите просмотреть пароль. Лучшим вариантом было бы использовать стороннее приложение, которое позволяет вам легко и быстро раскрывать сохраненные в Windows пароли.

Одно из этих приложений WiFi Password Revealer волшебный желе боб. Это бесплатное приложение, которое вы можете использовать на своем компьютере с Windows 10 для просмотра своих паролей WiFi.

- Загрузите и запустите приложение на своем компьютере.

- Он сразу отсканирует и отобразит все пароли WiFi, которые он может найти на вашем экране.

- Если вы хотите скопировать пароль, щелкните его правой кнопкой мыши в приложении и выберите Скопировать выбранный пароль,

Просмотр паролей Windows Vault с помощью приложения

Некоторые из сохраненных паролей Windows хранятся в хранилище Windows на компьютере с Windows 10. Если нужный вам пароль находится там, то вы можете использовать бесплатное приложение, чтобы найти и раскрыть его на своем компьютере.

Есть приложение под названием VaultPasswordView это позволяет получить доступ ко всем паролям, сохраненным в хранилище Windows на вашем компьютере.

- Загрузите и запустите приложение на своем компьютере.

- Использовать Корневая папка выпадающее меню, чтобы выбрать корневую папку. Затем нажмите на Автоматическое заполнение кнопка для автоматического заполнения некоторых параметров на экране.

- Введите пароль своей учетной записи в Пароль для входа в Windows поле и хит Хорошо,

- Вы сможете просматривать сохраненные пароли Windows Vault.

Удалить сохраненные пароли в Windows 10

Поскольку ваш компьютер сохраняет большинство паролей, которые вы используете на своем компьютере, он может даже иметь пароли, которые вы на самом деле не используете. Если ты хочешь, ты можешь удалить эти сохраненные пароли на вашем компьютере с Windows 10.

Их можно удалить из диспетчера учетных данных Windows на вашем компьютере.

- запуск Диспетчер учетных данных Windows от Панель управления,

- Нажмите на значок стрелки рядом с паролем, который вы хотите удалить.

- Выберите опцию, которая говорит Удалить в конце ваших учетных данных.

- Вам будет предложено удалить пароль с вашего компьютера. Нажмите на да продолжать.

Пароли легко забыть, особенно если у вас их много. Вы тот, кому нужно посмотреть на сохраненные пароли, чтобы войти в систему, или вы помните все свои пароли? Звоните в комментариях ниже.

Где на компьютере хранятся пароли и как их просмотреть в случае необходимости?

То, что пользователи достаточно часто забывают пароли от всевозможных программ, интернет-сайтов или даже те комбинации, которые используются для входа в систему, знают все. Поэтому и возникает проблема их быстрого восстановления. Но где хранятся все вводимые на компьютере пароли? Как их найти и посмотреть в случае необходимости? Увы, все далеко не так просто. В самом простом случае можно узнать пароли для интернет-ресурсов, а вот с локальными или сетевыми паролями возникает множество проблем, тем более что средствами Windows просмотреть их не представляется возможным, а использование специализированного программного обеспечения освоить могут далеко не все рядовые пользователи. Но для понимания общей картины некоторую ясность внесет представленный ниже материал.

Где на компьютере хранятся пароли: общая информация

Для начала следует отметить тот факт, что какого-то единого и универсального места сохранения парольных комбинаций нет. Основная проблема состоит в том, что операционная система использует собственные хранилища в виде недоступных пользователю и защищенных от просмотра зашифрованных файлов. Некоторые программы могут сохранять пользовательские данные в собственных файлах настроек. А вот если разбираться в том, где на компьютере хранятся пароли браузеров, тут знание местонахождения не нужно, поскольку просмотреть все сохраненные комбинации можно прямо в них самих. Но об этом чуть позже.

В каком виде и где хранятся сохраненные на компьютере пароли, относящиеся ко входу в систему и сетевым настройкам?

Но давайте отталкиваться от того, что нам для начала нужно узнать именно локацию, в которой сохраняется файл с паролями пользователей, а не просмотреть исходную комбинацию. Локальные пользовательские комбинации, относящиеся ко входу в систему или для возможности использования сетевых подключений, сохраняются непосредственно в каталоге каждого пользователя, условно обозначаемого как User SID. В версии ХР в качестве локации используется папка Credentials, а в «Висте» и выше таким местом выбран подкаталог Random ID.

В ветке реестра HKU локациям файлов паролей соответствуют ключи в виде длинных комбинаций, начинающиеся со значений «S-1-5-21». Но это в большинстве случаев только указание на сами файлы, поскольку просмотреть сохраненные комбинации невозможно ни в самих файлах, ни даже в реестре, хотя изменить исходные хранящиеся на компьютере пароли можно совершенно элементарно через соответствующие настройки управления сетевыми подключениями или учетными записями пользователей, которые доступны в графическом интерфейсе.

Для администраторских паролей входа в систему можно обратить внимание на раздел реестра SAM.

Для VPN- и Dial-Up-подключений в ветке реестра HKLM имеются разделы Secrets и SECURITY с ключами вроде RasDialParams, но и они ровным счетом никакой особой информации обычному юзеру не дают. Другое дело, что просмотреть и изменить пароль сетевого доступа можно либо в настройках Windows, либо прямо на маршрутизаторе. Кстати сказать, по схожему принципу сохраняются и парольные комбинации для большинства встроенных в систему почтовых клиентов или утилит от сторонних разработчиков, если они представлены именно в виде отдельных приложений, что не относится к интернет-сервисам вроде почты Mail.Ru или чего-то подобного.

Место сохранения паролей для программы Skype и проблемы просмотра искомых комбинаций

Достаточно часто приходится выяснять, где на компьютере хранятся пароли от установленных программ. В частности, это касается популярного приложения Skype, с которым в последнее время у многих пользователей наблюдаются проблемы входа в собственные аккаунты.

Установленное приложение хранит пользовательскую комбинаций в специальном XML-файле, где паролю соответствует значение хэша ( ). Да, но здесь пароль представлен в 16-ричном виде и просто так просмотреть его не получится. Поэтому для таких целей необходимо использовать HEX-редактор. Но и применение таких утилит без соответствующих знаний результата может не дать.

Просмотр паролей в браузерах

Теперь посмотрим, где на компьютере хранятся пароли, сохраняемые непосредственно в веб-обозревателях, которые используются для работы в интернете. Собственно, как уже было сказано выше, само местоположение файлов нас не интересует.

А вот просмотреть пароли можно прямо в браузере, если в разделе основных настроек перейти к пункту управления сохраненными паролями, где в списке будут представлены все ресурсы, для которых такие комбинации были сохранены. Далее нужно всего нажать на кнопку или ссылку показа пароля, после чего забытую комбинацию можно перенести в текстовый файл или просто записать.

Специализированные программы для «вытаскивания» всех вводимых паролей

Но можно предположить, что пользователю мало знать, где на компьютере хранятся пароли, а нужно еще их как-то «вытащить» из системы для просмотра. Для выполнения таких операций в самих Windows-системах средств нет, зато без проблем можно воспользоваться всевозможным и сторонними программами наподобие Password Recovery Tool, PSexec, входящей в состав пакета PSTools, PasswordSpy или аналогичными.

В них необходимо всего лишь активировать сканирование системных компонентов на предмет обнаружения сохраненных паролей, а затем задать их извлечение и преобразование в читабельный вид.

Послесловие

Как видим, все, что касается места и формы сохранения парольных комбинаций, даже многим опытным пользователям может показаться достаточно сложным. Но вот в случае их изменения или просмотра особых трудностей возникнуть не должно, поскольку для этого сгодятся и некоторые стандартные средства системы, и сторонние приложения, которые очень просты в использовании. Впрочем, знать именно место хранения в виде конкретного каталога или зашифрованного файла в этом случае совершенно необязательно.